Introducción al «I2P»: tu propio Internet: seguro, privado y libre

¿Qué debes hacer contra el uso indebido y la explotación de tus datos personales y valores on the internet? Hace unos años, incluso Sir Tim Berners-Lee se alejó de su “World Wide Web” y, con su proyecto «Solid», se ha embarcado en un viaje por el nuevo mundo distribuido. Todavía hay más buenas noticias: es bastante fácil adentrarse en el mundo moderno y distribuido y utilizar Internet libre, por ejemplo a través del «I2P». Te mostramos cómo.

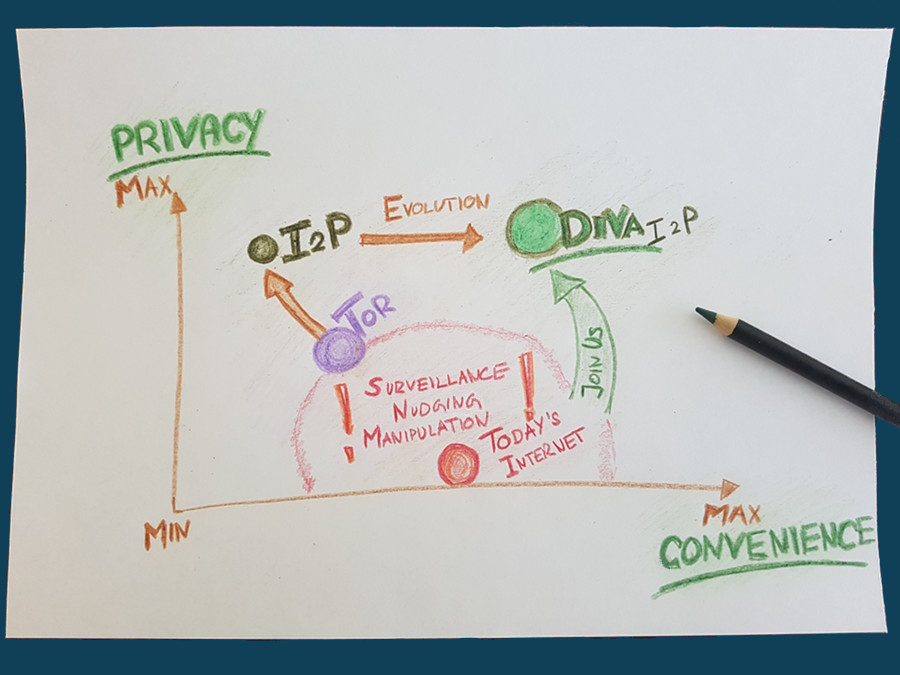

El camino: Tor e “I2P”

Desde el punto de vista de los nerds de la tecnología, el camino hacia tu propio Internet, seguro y privado ha sido difícil: en los últimos 15 años, se han tomado muchos giros equivocados y se tuvieron que aprender muchas lecciones dolorosas. Por ejemplo, un número considerable de usuarios habituales actualmente ven el «navegador Tor» como una forma de utilizar Internet de manera privada. Pero la «red Tor» está bastante centralizada y tiene algunos puntos débiles. Hoy, muchos usuarios de Tor son discriminados activamente y se les prohíbe el uso de servicios. La razón: los proveedores de infraestructura y servicios pueden identificar fácilmente el tráfico de la puerta y bloquear, acosar o censurar a los usuarios. «I2P», una red distribuida y resistente a la censura, es conocida solo por pocos. Los manipuladores o reguladores a menudo se refieren a ella de manera peyorativa como la «red oscura». I2P es simplemente el Internet libre, de personas para personas. Por supuesto, todo el desarrollo de I2P es incondicionalmente de código abierto.

Tan pronto como un usuario accede a I2P, el usuario se convierte automáticamente en un nodo I2P, y parte de un moderno «movimiento de base». Esa es la belleza de esta red libre: es un toma y daca. Muchos de estos usuarios participan de forma privada, por ejemplo en su propia computadora portátil o teléfono móvil. Por cierto, los desarrolladores de I2P trabajan continuamente en medidas de protección contra la discriminación de nodos. En otras palabras, otros participantes de la red (por ejemplo, una compañía de telecomunicaciones o un sistema de monitoreo) no deberían poder ver si se está operando un nodo I2P ni desde dónde. Todos estos esfuerzos, que han durado más de una década y ahora están comenzando a dar sus frutos.

Desarrollo continuo

Este movimiento de base está ganando impulso. El obvio uso indebido de las redes, dispositivos y software por parte de las autoridades y las empresas preocupa a muchas personas. La expropiación material o intangible y el paternalismo en combinación con el abuso de poder ya no son aceptables para muchos ciudadanos. Por estas razones, los usuarios se convierten en parte de un movimiento de base, simplemente mediante el uso de Internet libre. Afortunadamente, el conocimiento en tecnología ha crecido constantemente en los últimos 30 años. Hoy en día, es posible que la mayoría de los usuarios utilicen «I2P» o «Tor» y, por lo tanto, tomen decisiones tecnológicas más inteligentes.

DIVA.EXCHANGE, por ejemplo, ha elaborado instrucciones para principiantes interesados en cómo poder operar un nodo I2P o puerta de acceso en cualquier ordenador. Estas instrucciones se pueden encontrar mas abajo.

Outlook

El Internet libre está creciendo y con él, I2P con todas sus posibilidades serias y honestas para la aplicación. Cada vez más usuarios ponen a disposición una pequeña parte de su capacidad informática y ancho de banda. Este es el movimiento de base. Pero también existe la necesidad de aplicaciones mejores y más simples para el Internet libre. DIVA.EXCHANGE, por ejemplo, se encarga de la tecnología de banca libre. Las redes sociales fáciles de usar, como Mastodon, o los medios de comunicación, como el chat, deberían estar disponibles en Internet de forma libre. Esta es la misión hoy en día: las tecnologías básicas están listas; el siguiente paso es satisfacer las necesidades de los usuarios en términos de «conveniencia y simplicidad». En DIVA.EXCHANGE damos la bienvenida a cualquiera que quiera unirse y ayudarnos a avanzar hacia estos objetivos.

Enlaces relacionados

Instrucciones para principiantes en I2P (en inglés):https://github.com/diva-exchange/i2p

Chat público de la comunidad de DIVA.EXCHANGE (en inglés y alemán): https://t.me/diva_exchange_chat_de

Privacidad explicada de manera sencilla (en inglés): https://www.diva.exchange/en/privacy/privacy-simply-explained/

Danos tu opinión: https://social.diva.exchange/@social

“Solid”, el proyecto de “Social Linked Data”: https://en.wikipedia.org/wiki/Solid_(web_decentralization_project)

El navegador Tor: https://en.wikipedia.org/wiki/Tor_(anonymity_network)#Tor_Browser

I2P: https://en.wikipedia.org/wiki/I2P

Instrucciones – Cómo usar I2P y Tor

Estas instrucciones muestran cómo configurar un «contenedor» en tu propio ordenador, el cual te dará acceso tanto al Internet libre como al Internet conocido/habitual. Un contenedor es un entorno neutral y aislado en tu propio ordenador. Un contenedor es fundamentalmente seguro, en el mejor de los casos tan seguro como el sistema operativo subyacente, por supuesto. De todas formas, es recomendable instalar cualquier nuevo software que desees probar dentro de un contenedor en vez de instalarlo directamente en tu sistema operativo.

La tecnología para contenedores se llama «Docker». Para Mac, Windows o Linux, se puede obtener Docker aquí: https://docs.docker.com/get-docker/. Para aquellos interesados en esta tecnología, una introducción que vale la pena puede encontrarse aquí (aproximadamente 10 minutos de lectura): https://docs.docker.com/get-started/overview/.

Configurar un contenedor Docker

Para aquellos usuarios de Windows o Mac que nunca han usado «Docker», «Powershell» o «Shell» merece la pena ver el video básico de 10 minutos de Docker para Windows o Mac.

Después de instalar Docker, busca el contenedor DIVA.EXCHANGE. Este proceso de obtención se llama «pull». Los siguientes comandos se ejecutan en Powershell (Windows) o en Shell (Linux o Mac). Por lo tanto, el primer paso es buscar el contenedor con el comando:

docker pull divax/i2p:current-i2p-torA continuación inicie el contenedor con el siguiente comando:

docker run --env PORT_TOR=9950 --env PORT_HTTP_PROXY=4544 --env ENABLE_HTTPPROXY=1 -p 7170:7070 -p 4544:4444 -p 9950:9050 -p 8080:8080 -d --name i2p-tor divax/i2p:current-i2p-torDespués de unos segundos, el contenedor y, por lo tanto, Internet libre estarán disponibles. La primera iniciación de «I2P» tarda unos tres minutos en integrarse completamente en la red. Puedes usar este tiempo para configurar tu propio navegador favorito (explicado mas adelante).

Puede detener el contenedor en cualquier momento con:

docker stop i2p-torElimina el contenedor completamente con:

docker rm i2p-torUn contenedor eliminado puede ser reiniciado con el comando «docker run» anterior.

Para activar un contenedor detenido usa el comando:

docker start i2p-torSi apagas el ordenador, el contenedor también se detendrá y deberás reiniciarlo cada vez que inicies el ordenador.

Configurar un navegador

Para configurar tu propio navegador favorito (Firefox, Chrome, Safari, etc.), ábrelo y selecciona «configuración». En la «configuración» busca «proxy».

Allí puedes seleccionar la «Configuración automática de proxy a través de URL» y entra como valor:

http://localhost:8080/proxy.pac¡Y listo! Cierra la configuración y comienza a navegar. La configuración en el navegador se ve así:

Un «proxy» no es más que un «lugar intermedio». Queremos utilizar el contenedor configurado anteriormente como un «lugar entre el navegador e Internet». Nuestro nuevo contenedor redirige el tráfico, ya sea a través de I2P al Internet libre o a través de Tor al Internet convencional. Y exactamente este punto de redirección es el «localhost: 8080». En otras palabras: nuestro propio ordenador, puerta 8080. Y esta puerta conduce a nuestro contenedor.

Si ahora vas a una página de Internet, como https://diva.exchange o https://www.ft.com/, Tor se activará automáticamente y tu privacidad estará mucho mejor protegida. El Internet libre, por ejemplo http://diva.i2p, también está disponible como de costumbre en el navegador. Por cierto, en Internet libre no se necesita el prefijo «https» para direcciones .i2p, como diva.i2p. Todo el tráfico se cifra localmente en el contenedor con tu propia clave creada por ti mismo. Así es al menos tan seguro como «https».

Comentarios finales

Esta simple guía es un primer paso en el Internet libre para principiantes interesados. Sin embargo, para proteger tu privacidad en el espacio digital, necesitas una lectura mucho más extensa. En cualquier caso, los complementos básicos como «Adblock Plus», «uBlock» o «NoScript» deben instalarse y activarse.

Como siempre y en todas partes, debes tener en cuenta que los estafadores y charlatanes están presentes y activos en todas las formas y colores, a menudo muy bien enmascarados. Por lo tanto, es esencial verificar cualquier información varias veces y de forma independiente.